Ransom.Win32.HELDOWN.THJAGBD

Ransom:Win32/Helldown.YCE!MTB (MICROSOFT)

Windows

恶意软件类型:

Ransomware

有破坏性?:

没有

加密?:

没有

In the Wild:

是的

概要

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

它对特定文件夹中的文件进行加密。 它会释放勒索说明文件作为赎金票据,并避免加密具有以下扩展名的文件:

技术详细信息

Arrival Details

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

Installation

该勒索软件会释放以下文件:

- %ProgramData%\xx.ico

- %ProgramData%\1.bat

(Note: %ProgramData% 是多用户计算机上所有用户均可修改程序的Program Files文件夹版本,其中包含所有用户的应用程序数据,通常位于此路径: C:\ProgramData 在Windows Vista、7、8、8.1、2008(64位)、2012(64位)及10(64位)系统上,或C:\Documents and Settings\All Users 在Windows Server 2003(32位)、2000(32位)及XP系统上。)

它会添加以下进程:

- cmd /c wmic shadowcopy delete /noninteractive

- cmd /c "vssadmin Delete Shadows /All /Quiet"

- cmd /c %ProgramData%\1.bat

- ping 127.0.0.1 -n 2

- taskkill /f /im sql*

- taskkill /f /im oracle*

- taskkill /f /im mysq*

- taskkill /f /im veeam*

- taskkill /f /im firefox*

- taskkill /f /im excel*

- taskkill /f /im msaccess*

- taskkill /f /im onenote*

- taskkill /f /im outlook*

- taskkill /f /im powerpnt*

- taskkill /f /im winword*

- taskkill /f /im wuauclt*

- cmd /c "taskkill /f /im cmd.exe & taskkill /f /im conhost.exe"

- cmd /c "ping 127.0.0.1 & del %ProgramData%\1.bat & del {Malware File Path}\{Malware File Name} & shutdown -r -f -t 0"

(Note: %ProgramData% 是多用户计算机上所有用户均可修改程序的Program Files文件夹版本,其中包含所有用户的应用程序数据,通常位于此路径: C:\ProgramData 在Windows Vista、7、8、8.1、2008(64位)、2012(64位)及10(64位)系统上,或C:\Documents and Settings\All Users 在Windows Server 2003(32位)、2000(32位)及XP系统上。)

其他系统修改

This Ransomware adds the following registry entries as part of its installation routine:

HKEY_LOCAL_MACHINE\Classes\.uQlf

(Default) = uQlfIcon

HKEY_LOCAL_MACHINE\Classes\uQlfIcon\

DefaultIcon

(Default) = %ProgramData%\xx.ico

It adds the following registry keys as part of its installation routine:

HKEY_LOCAL_MACHINE\Classes

uQlfIcon =

HKEY_LOCAL_MACHINE\Classes

.uQlf =

进程终止

若在受感染系统上发现以下服务,该勒索软件会将其终止:

- backup

- GxBlr

- GxCIMgr

- GxCVD

- GxFWD

- GxVss

- memtas

- mepocs

- msexchange

- sophos

- sql

- svc$

- veeam

- vss

若在受感染系统的内存中发现以下进程正在运行,该勒索软件会将其终止:

- excel

- firefox

- msaccess

- mysq

- onenote

- oracle

- outlook

- powerpnt

- veeam

- winword

- wuauclt

其他信息

该勒索软件会对以下扩展名的文件进行加密:

- .ldf

- .mdf

- .pko

- 非白名单内的扩展程序

它会执行以下操作:

- 该程序会将加密文件的图标更改为以下图像:

- It encrypts network shares.

Ransomware Routine

此勒索软件会加密以下文件夹中的文件:

- Program Files\Microsoft SQL Server

- Program Files (x86)\Microsoft SQL Server

- Folders not in the whitelist

它会避免加密文件名中包含以下字符串的文件:

- autorun.inf

- boot.ini

- bootfont.bin

- bootmgr

- bootsect.bak

- d3d9caps.dat

- desktop.ini

- GDIPFONTCACHEV1.DAT

- iconcache.db

- ntldr

- ntuser.dat

- ntuser.dat.log

- ntuser.ini

- thumbs.db

该程序会避免加密文件路径中包含以下字符串的文件:

- $recycle.bin

- $windows.~bt

- $windows.~ws

- all users

- appdata

- boot

- config.msi

- default

- inetpub

- intel

- microsoft

- msocache

- perflogs

- program files

- program files (x86)

- programdata

- public

- system volume information

- tor browser

- windows

- windows.old

- x64dbg

它会为加密文件的文件名添加以下扩展名:

- .uQlf

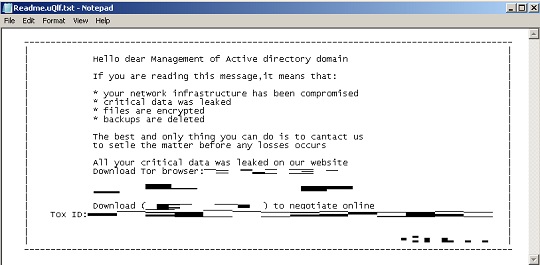

它会释放以下文件作为勒索信:

- {Encrypted Path}\Readme.uQlf.txt

它会避免加密具有以下文件扩展名的文件:

- .386

- .adv

- .AlHOqPJT

- .ani

- .azGOWrO

- .bat

- .bfKPKp

- .bin

- .BNNAlE

- .BodtTcy

- .bSzsD

- .BUWSMiK

- .cab

- .CDPhao

- .CgoPb

- .cKFNxjY

- .ckyxN

- .CKzE

- .cmd

- .com

- .cpl

- .CQeew

- .cur

- .DdfoPwvC

- .DEjmSDQe

- .deskthemepack

- .diagcab

- .diagcfg

- .diagpkg

- .dll

- .dMOAgi

- .dmwe

- .drv

- .DuWP

- .eiowF

- .EKhdzKM

- .eObbg

- .euBqJW

- .eucHUnd

- .exe

- .exTln

- .fHAJkKFD

- .fHrjx

- .fNar

- .FpnUh

- .fXtM

- .Gatpya

- .GbaI

- .GCNcYE

- .GGFtMd

- .gHefG

- .GhXRL

- .GVcIyr

- .gxEuSv

- .HGjAB

- .HgsVQnUC

- .HhWtbN

- .HKTyQ

- .hlp

- .hta

- .huABnaK

- .ibsewNOI

- .icl

- .icns

- .ico

- .ics

- .iCSkVcP

- .idx

- .ipST

- .ISkoqBz

- .iykIj

- .izfvNIo

- .JaImV

- .JhrCrk

- .jjcXWfnl

- .key

- .KIXsYv

- .kRDsqM

- .kRsYZJyQ

- .LENNw

- .liNjEEj

- .lnk

- .lock

- .LZJK

- .LzwE

- .MBhSH

- .mDGs

- .MjVAzUB

- .mod

- .MooOzu

- .mpa

- .mRTanA

- .MRVpcx

- .msc

- .msi

- .msp

- .msstyles

- .msu

- .nbhtRyt

- .NbKCPV

- .niSsKNWX

- .nls

- .NlSdI

- .nomedia

- .NScx

- .NWvlhq

- .nWzO

- .OBEEmY

- .ocx

- .Oyfx

- .pdb

- .POrcRK

- .prf

- .ps1

- .Puolu

- .pxtrbnaJ

- .QHMSXf

- .qmoTzFmD

- .QScYYgTO

- .QtJeWT

- .QTTiDhUZ

- .QypnyNT

- .RHlRYeu

- .RlaXjvjK

- .RLpYbR

- .RMkWTRw

- .Rnif

- .rom

- .RQJGa

- .rtp

- .ruIskqo

- .RvXHag

- .sAsVu

- .scpOg

- .scr

- .search-ms

- .shs

- .SKAw

- .spl

- .srem

- .sthOKQU

- .SUaLl

- .sys

- .tblnocn

- .theme

- .themepack

- .tnrKjo

- .TwqMEzmf

- .UNEzGdSD

- .UpPLjwr

- .uQlf

- .uvbg

- .uZjKDqR

- .VbgQJ

- .vKRa

- .vLFew

- .vLuwMjt

- .VQEW

- .vVtHs

- .wBgPqL

- .WChzQ

- .wHOXfI

- .wpx

- .XONIz

- .XuFxtemZ

- .xuiKKV

- .YAKxvkvX

- .YfZxME

- .YgAlwFK

- .YGFhwuZj

- .yLnd

- .yQBFV

- .YSmQZYGF

- .Zbnm

- .zdBLY

- .ZLom

- .ZRDlH

- .zUnjegnM

- .zyucABE

解决方案

Step 1

亚信安全测性机器学习可在恶意软件初现时、尚未在系统执行前便及时检测并拦截。启用此功能后,您的亚信安全产品会使用以下机器学习命名标识检测该恶意软件:

- TROJ.Win32.TRX.XXPE50FFF088

Step 2

在进行任何扫描之前,Windows 7、Windows 8、Windows 8.1 和 Windows 10 用户必须先执行以下操作: 禁用 系统还原 以便对电脑进行全面扫描。

Step 3

注意:在此恶意软件/间谍软件/灰色软件执行期间,并非所有文件、文件夹和注册表键值和项都会安装到您的计算机上。这可能是由于不完整的安装或其他操作系统条件所致。如果您没有找到相同的文件/文件夹/注册表信息,请继续进行下一步操作。

Step 4

删除此注册表值

Important: 编辑 Windows Registry 操作不当可能导致系统出现无法恢复的故障。请务必仅在您熟悉相关步骤的情况下执行;如有疑问,可寻求系统管理员的协助。否则,请查看下方链接。 Microsoft article 修改计算机注册表前请务必先进行此操作.

- In HKEY_LOCAL_MACHINE\Classes\.uQlf

- (Default) = uQlfIcon

- (Default) = uQlfIcon

- In HKEY_LOCAL_MACHINE\Classes\uQlfIcon\DefaultIcon

- (Default) = %ProgramData%\xx.ico

- (Default) = %ProgramData%\xx.ico

要删除该恶意/灰色软件创建的注册表值,请执行以下操作:

- 打开注册表编辑器。

» 对于 Windows 7 和 Windows Server 2008 (R2) 用户,请点击 Start button, type regedit in the Search输入字段,然后按下Enter.

» 对于 Windows 8、Windows 8.1、Windows 10 和 Windows Server 2012 (R2) 用户,请右键点击 屏幕左下角,点击Run, type regedit 在提供的文本框中,然后点击 Enter. - 在左侧面板中,双击以下项目:

HKEY_LOCAL_MACHINE>Classes>.uQlf - 在右侧面板中,找到并删除以下条目:

(Default) = uQlfIcon - 在左侧面板中,双击以下项目:

HKEY_LOCAL_MACHINE>Classes>uQlfIcon>DefaultIcon - 在右侧面板中,找到并删除以下条目:

(Default) = %ProgramData%\xx.ico - 关闭注册表编辑器。

Step 5

删除此注册表项

Important: 编辑 Windows Registry 操作不当可能导致系统出现无法恢复的故障。请务必仅在您熟悉相关步骤的情况下执行;如有疑问,可寻求系统管理员的协助。否则,请查看下方链接。 Microsoft article 在修改计算机注册表之前,首先需要重启进入安全模式。具体操作指南请参考: this page 如果上一步要求你以安全模式重启,现在即可继续编辑系统注册表。

- In HKEY_LOCAL_MACHINE\Classes

- .uQlf

- .uQlf

- In HKEY_LOCAL_MACHINE\Classes

- uQlfIcon

- uQlfIcon

要删除此恶意软件/灰色软件/间谍软件创建的注册表项,请按以下步骤操作:

- 将电脑重启至安全模式。有关如何操作的说明,你可以参考 this page. 如果上一步要求你以安全模式重启,你可以继续进行 #2.

- 打开注册表编辑器。 为此,请执行以下操作:

» 对于 Windows 7 和 Server 2008 (R2) 用户,请点击 Start button, type regedit in the Search输入字段,然后按下Enter.

» 对于 Windows 8、8.1、10 和 Server 2012 用户,请右键点击屏幕左下角,然后点击 Run, type regedit 在提供的文本框中,然后点击 Enter. - 在注册表编辑器窗口的左侧面板中,双击以下项目:

HKEY_LOCAL_MACHINE>Classes - 仍在左侧面板中,找到并删除以下注册表项:

.uQlf - Again 仍在左侧面板中,找到并删除以下注册表项:

uQlfIcon - 关闭注册表编辑器。

Step 6

搜索并删除这些文件

- %ProgramData%\xx.ico

- cmd /c %ProgramData%\1.bat

- {Encrypted Path}\Readme.uQlf.txt

要删除恶意软件/灰色软件文件:

适用于 Windows 7、Server 2008 (R2)、8、8.1、10 及 Server 2012 (R2) 系统:

- 打开 Windows 资源管理器窗口。

- 对于 Windows 7 和 Server 2008 (R2) 用户:点击Start>Computer.

- 对于Windows 8、8.1、10及Server 2012用户, 右键单击屏幕左下角,然后点击 File Explorer.

- 在搜索计算机/此电脑输入框中,键入:

- %ProgramData%\xx.ico

- cmd /c %ProgramData%\1.bat

- {Encrypted Path}\Readme.uQlf.txt

- %ProgramData%\xx.ico

- 定位到该文件后,选中并按 SHIFT+DELETE 将其删除。

- 对所有列出的文件重复上述步骤。

*Note:阅读以下微软官方页面 若上述步骤在 Windows 7 和 Server 2008 (R2) 系统上无效:

Step 7

使用您的亚信安全产品扫描电脑,删除被检测为以下名称的文件 Ransom.Win32.HELDOWN.THJAGBD. 若亚信安全产品已将检测到的文件清除、删除或隔离,则无需再执行任何额外步骤;您也可选择直接删除隔离区中的文件。更多信息请访问以下亚信安全支持页面:

Step 8

从备份中还原加密文件。