Ransom.Win64.AKIRA.C

Ransom:Win64/Akira.AA!MTB (MICROSOFT)

Windows

恶意软件类型:

Ransomware

有破坏性?:

没有

加密?:

没有

In the Wild:

是的

概要

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

它会对特定扩展名的文件进行加密。 它会释放勒索说明文件作为赎金票据,并避免加密具有以下扩展名的文件:

技术详细信息

Arrival Details

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

Installation

该勒索软件会释放以下文件:

- {malware filepath}\Log-{current date and time}.txt → contains the malware execution logs

- {encrypted directory}\{random}.arika → deleted afterwards

它会添加以下进程:

- powershell.exe -Command "Get-WmiObject Win32_Shadowcopy | Remove-WmiObject"

其他信息

该勒索软件会执行以下操作:

- It uses the Windows Restart Manager API to close processes or shut down Windows services that may be keeping a file open and preventing encryption

它接受以下参数:

- -l → logs all the logical drives in the system

- -p, --encryption_path → specify a directory to be encrypted

- -s, --share_file → specify a shared folder to be encrypted

- -n, --encryption_percent → specify the percentage of data in each file that should be encrypted

- -localonly → used to only encrypt the affected system

- -e, --exclude → specify a directory that will not be encrypted

- -dellog → disables the malware logging

Ransomware Routine

该勒索软件会对以下扩展名的文件进行加密:

- Full Encryption:

- .4dd

- .4dl

- .abcddb

- .abs

- .abx

- .accdb

- .accdc

- .accde

- .accdr

- .accdt

- .accdw

- .accft

- .adb

- .ade

- .adf

- .adn

- .adp

- .alf

- .arc

- .ask

- .avdx

- .avhd

- .bdf

- .bin

- .btr

- .cat

- .cdb

- .ckp

- .cma

- .cpd

- .dacpac

- .dad

- .dadiagrams

- .daschema

- .db

- .db-shm

- .db-wal

- .db2

- .db3

- .dbc

- .dbf

- .dbs

- .dbt

- .dbv

- .dbx

- .dcb

- .dct

- .dcx

- .ddl

- .dlis

- .dp1

- .dqy

- .dsk

- .dsn

- .dtsx

- .dxl

- .eco

- .ecx

- .edb

- .epim

- .exb

- .fcd

- .fic

- .fm5

- .fmp

- .fmp12

- .fmpsl

- .fol

- .fp3

- .fp4

- .fp5

- .fp7

- .fpt

- .frm

- .gdb

- .grdb

- .gwi

- .hdb

- .his

- .hjt

- .ib

- .icg

- .icr

- .idb

- .ihx

- .ini

- .iso

- .itdb

- .itw

- .jet

- .jtx

- .kdb

- .kdb

- .kexi

- .kexic

- .kexis

- .lgc

- .lut

- .lwx

- .maf

- .maq

- .mar

- .mas

- .mav

- .maw

- .mdb

- .mdf

- .mdn

- .mdt

- .mpd

- .mrg

- .mud

- .mwb

- .myd

- .ndf

- .nnt

- .nrmlib

- .ns2

- .ns3

- .ns4

- .nsf

- .nv

- .nv2

- .nvram

- .nwdb

- .nyf

- .odb

- .oqy

- .ora

- .orx

- .owc

- .p96

- .p97

- .pan

- .pdb

- .pdm

- .pnz

- .pvm

- .qcow2

- .qry

- .qvd

- .raw

- .rbf

- .rctd

- .rod

- .rodx

- .rpd

- .rsd

- .sas7bdat

- .sbf

- .scx

- .sdb

- .sdc

- .sdf

- .sis

- .spq

- .sql

- .sqlite

- .sqlite3

- .sqlitedb

- .subvol

- .te.tps

- .temx

- .tmd

- .trc

- .trm

- .udb

- .udl

- .usr

- .v12

- .vdi

- .vhd

- .vhdx

- .vis

- .vmcx

- .vmdk

- .vmem

- .vmrs

- .vmsd

- .vmsn

- .vmx

- .vpd

- .vsv

- .vvv

- .wdb

- .wmdb

- .wrk

- .xdb

- .xld

- .xmlff

- Partial Encryption:

- Files with other extensions

该程序会避免加密文件路径中包含以下字符串的文件:

- $Recycle.Bin

- $RECYCLE.BIN

- Boot

- ProgramData

- System Volume Information

- temp

- thumb

- tmp

- Trend Micro

- Windows

- winnt

它会为加密文件的文件名添加以下扩展名:

- .akira

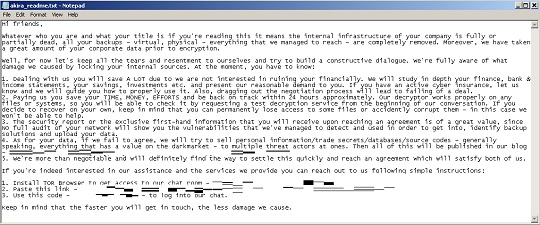

它会释放以下文件作为勒索信:

- {encrypted directory}\akira_readme.txt

它会避免加密具有以下文件扩展名的文件:

- .dll

- .exe

- .lnk

- .msi

- .sys

解决方案

Step 1

亚信安全测性机器学习可在恶意软件初现时、尚未在系统执行前便及时检测并拦截。启用此功能后,您的亚信安全产品会使用以下机器学习命名标识检测该恶意软件:

- Troj.Win32.TRX.XXPE50FFF090

Step 2

在进行任何扫描之前,Windows 7、Windows 8、Windows 8.1 和 Windows 10 用户必须先执行以下操作: 禁用 系统还原 以便对电脑进行全面扫描。

Step 3

注意:在此恶意软件/间谍软件/灰色软件执行期间,并非所有文件、文件夹和注册表键值和项都会安装到您的计算机上。这可能是由于不完整的安装或其他操作系统条件所致。如果您没有找到相同的文件/文件夹/注册表信息,请继续进行下一步操作。

Step 4

搜索并删除此文件

- {malware filepath}\Log-{current date and time}.txt

- {encrypted directory}\{random}.arika

- {encrypted directory}\akira_readme.txt

要手动从受感染系统中删除恶意软件/灰色软件文件:

•适用于 Windows 7、Windows Server 2008 (R2)、Windows 8、Windows 8.1、Windows 10 及 Windows Server 2012 (R2):

- 打开 Windows 资源管理器窗口。

- 对于 Windows 7 和 Server 2008 (R2) 用户:点击Start>Computer.

- 对于 Windows 8、8.1、10 及 Server 2012 (R2) 用户: 右键单击 屏幕左下角,然后点击File Explorer.

- 在搜索计算机/此电脑输入框中,键入:

- {malware filepath}\Log-{current date and time}.txt

- {encrypted directory}\{random}.arika

- {encrypted directory}\akira_readme.txt

- 定位到该文件后,选中并按 SHIFT+DELETE 将其删除。

*Note:阅读以下微软官方页面 若上述步骤在 Windows 7 和 Windows Server 2008 (R2) 系统上无效:

Step 5

使用您的亚信安全产品扫描电脑,删除被检测为以下名称的文件 Ransom.Win64.AKIRA.C. 若亚信安全产品已将检测到的文件清除、删除或隔离,则无需再执行任何额外步骤;您也可选择直接删除隔离区中的文件。更多信息请访问以下亚信安全支持页面:

Step 6

从备份中还原加密文件。