Ransom.Win64.METAENCRYPTOR.A

Ransom:Win64/MetaEncryptor.SA!MTB (MICROSOFT)

Windows

恶意软件类型:

Ransomware

有破坏性?:

没有

加密?:

In the Wild:

是的

概要

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

它会释放作为勒索信的文件。

技术详细信息

Arrival Details

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

进程终止

若在受感染系统上发现以下服务,该勒索软件会将其终止:

- Firebird

- MSSQL

- SQL

- Exchange

- wsbex

- postgresql

- BACKP

- tomcat

- SBS

- SharePoint

Information Theft

此勒索软件会收集以下数据:

- Total Memory

- Used Memory

- System Name

- Kernel Version

- OS Version

- System Host Name

- CPU

其他信息

该勒索软件接受以下参数:

- USAGE:

- {Malware Filename} [FLAGS]

- {Malware Filename} [OPTIONS]

- FLAGS:

- -h | --help → Prints help information

- -V | --version → Prints version information

- OPTIONS:

- -d | --debug → Debug mode, more verbose output [default: false]

- --disable-shares → Do not encrypt SMB shares [default: false]

- -e | --exclude {file path} → Exclude specific file for encryption

- --fast → Activate FAST mode [default: false]

- -f | --only-files {file} → Encrypts the specified file

- -k | --kill-processes → Terminates all non-windows processes. [default: false]

- --no-sort-files → Sort files by date

- --only-wait → Only wait, do nothing. for debug purposes. [default: false]

- -p | --paths → Encrypts specified directory

- --raise-privs → Execute with admin privilege [default: true]

- --no-vss → Do not remove Volume Shadow Copies [default: true]

- --shred-at-end → 删除自身 after encryption [default: false]

- --shred-now → 删除自身 immediately [default: false]

- -t | --threads → Threads count, by default selecting by number of CPU cores [default: 0]

- --wait-mm → Time delay in minutes [default: 0]

Ransomware Routine

该勒索软件会为加密文件的文件名添加以下扩展名:

- .metaencrypted

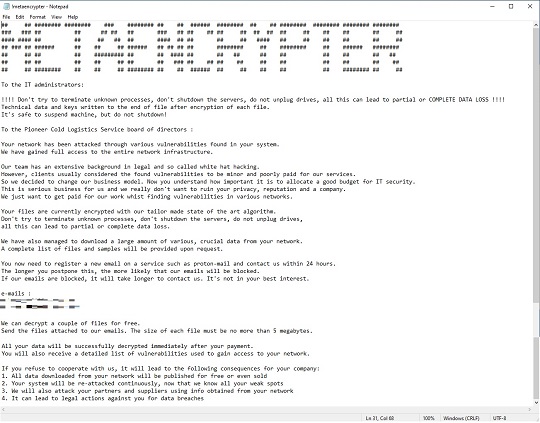

它会释放以下文件作为勒索信:

- {Encrypted Directory}\!metaencrypter.txt

解决方案

Step 1

亚信安全测性机器学习可在恶意软件初现时、尚未在系统执行前便及时检测并拦截。启用此功能后,您的亚信安全产品会使用以下机器学习命名标识检测该恶意软件:

- Troj.Win32.TRX.XXPE50FFF090

Step 2

在进行任何扫描之前,Windows 7、Windows 8、Windows 8.1 和 Windows 10 用户必须先执行以下操作: 禁用 系统还原 以便对电脑进行全面扫描。

Step 3

注意:在此恶意软件/间谍软件/灰色软件执行期间,并非所有文件、文件夹和注册表键值和项都会安装到您的计算机上。这可能是由于不完整的安装或其他操作系统条件所致。如果您没有找到相同的文件/文件夹/注册表信息,请继续进行下一步操作。

Step 4

搜索并删除病毒名为Ransom.Win64.METAENCRYPTOR.A <p><b>*Note:</b> Some component files may be hidden. Please make sure you check the <i>Search Hidden Files and Folders</i> checkbox in the <i>More advanced options</i> 选项,以在搜索结果中包含所有隐藏的文件和文件夹。</p>请按以下步骤操作=<!-- ########## Addressing Registry Shell Spawning ########## --> <p><i>To stop the malware/grayware from running when certain files are opened:</i></p> <p>适用于 Windows 7、Windows Server 2008 (R2)、Windows 8、Windows 8.1、Windows 10 及 Windows Server 2012 (R2):</p> <ol> <li>打开 Windows 资源管理器窗口。<ul><li><i>对于 Windows 7 和 Server 2008 (R2) 用户:</i>点击<i>Start>Computer</i>.</li> <li><i>对于 Windows 8、8.1、10 及 Server 2012 (R2) 用户:</i> 右键单击屏幕左下角,然后点击<i>File Explorer</i>.</li></ul> </li> <li>在<i>搜索计算机/此电脑</i> 请在输入框中键入之前检测到的文件名。</li> <li>定位到该文件后,选中并按 <i>SHIFT+DELETE</i> 将其删除。 <br> <b>*Note:</b>阅读<a href="https://support.microsoft.com/en-us/help/977380/the-search-programs-and-files-box-does-not-display-search-results-corr" target="_blank">以下微软官方页面</a> if these steps do not work on Windows 7 or Windows Server 2008 (R2).</li> </ol>

Step 5

使用您的亚信安全产品扫描电脑,删除被检测为以下名称的文件 Ransom.Win64.METAENCRYPTOR.A. 若亚信安全产品已将检测到的文件清除、删除或隔离,则无需再执行任何额外步骤;您也可选择直接删除隔离区中的文件。更多信息请访问以下亚信安全支持页面:

Step 6

从备份中还原加密文件。