Ransom.Win64.NUBIAS.THDBIBE.go

Ransom:Win64/Anubis.C!MTB

Windows

恶意软件类型:

Ransomware

有破坏性?:

没有

加密?:

没有

In the Wild:

是的

概要

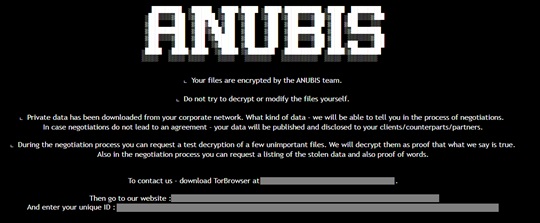

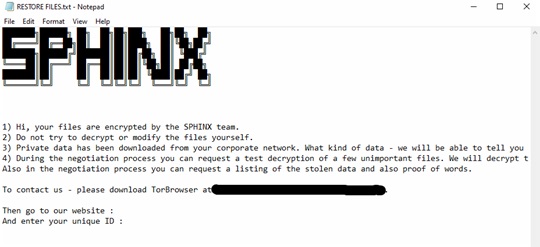

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

它会释放作为勒索信的文件。

技术详细信息

Arrival Details

该勒索软件通过两种途径侵入系统:一是被其他恶意软件作为文件植入,二是用户访问恶意网站时在不知情的情况下下载的文件。

Installation

该勒索软件会释放以下文件:

- %ProgramData%\icon.ico → icon of encrypted files

- %ProgramData%\wall.jpg → desktop wallpaper

(Note: %ProgramData% 是多用户计算机上所有用户均可修改程序的Program Files文件夹版本,其中包含所有用户的应用程序数据,通常位于此路径: C:\ProgramData 在Windows Vista、7、8、8.1、2008(64位)、2012(64位)及10(64位)系统上,或C:\Documents and Settings\All Users 在Windows Server 2003(32位)、2000(32位)及XP系统上。)

它会添加以下进程:

- vssadmin delete shadows /for=norealvolume /all /quiet → deletes shadow copies

- reg add \"HKEY_LOCAL_MACHINE\SOFTWARE\Microsft\Windows\CurrentVersion\Policies\System\" /v Wallpaper /t REG_SZ /d \"%ProgramData%\wall.jpg" /f → change desktop wallpaper

(Note: %ProgramData% 是多用户计算机上所有用户均可修改程序的Program Files文件夹版本,其中包含所有用户的应用程序数据,通常位于此路径: C:\ProgramData 在Windows Vista、7、8、8.1、2008(64位)、2012(64位)及10(64位)系统上,或C:\Documents and Settings\All Users 在Windows Server 2003(32位)、2000(32位)及XP系统上。)

进程终止

若在受感染系统上发现以下服务,该勒索软件会将其终止:

- SQLPBDMS

- SQLPBENGINE

- MSSQLFDLauncher

- SQLSERVERAGENT

- MSSQLServerOLAPService

- SSASTELEMETRY

- SQLBrowser

- SQL Server Distributed Replay Client

- SQL Server Distributed Replay Controlle

- MsDtsServer150

- SSISTELEMETRY150

- SSISScaleOutMaster150

- SSISScaleOutWorker150

- MSSQLLaunchpad

- SQLWriter

- SQLTELEMETRY

- MSSQLSERVER

- AcronisAgent

- AcrSch2Svc

- backup

- BackupExecAgentAccelerator

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- BackupExecRPCService

- BackupExecVSSProvider

- CAARCUpdateSvc

- CASAD2DWebSvc

- ccEvtMgr

- ccSetMgr

- DefWatch

- GxBlr

- GxCIMgr

- GxCVD

- GxFWD

- GxVss

- Intuit.QuickBooks.FCS

- memtas

- mepocs

- PDVFSService

- QBCFMonitorService

- QBFCService

- QBIDPService

- RTVscan

- SavRoam

- sophos

- sql

- stc_raw_agent

- svc$

- veeam

- VeeamDeploymentService

- VeeamNFSSvc

- VeeamTransportSvc

- VSNAPVSS

- vss

- YooBackup

- Yoo

若在受感染系统的内存中发现以下进程正在运行,该勒索软件会将其终止:

- wxServer.exe

- wxServerView.exe

- sqlmangr.exe

- RAgui.exe

- supervise.exe

- Culture.exe

- Defwatch.exe

- httpd.exe

- sync-taskbar

- sync-worker

- wsa_service.exe

- synctime.exe

- vxmon.exe

- sqlbrowser.exe

- tomcat6.exe

- Sqlservr.exe

- AcronisAgent

- AcrSch2Svc

- agntsvc.exe

- BackExecRPCService

- backup

- BackupExecAgentAccelerator

- BackupExecDiveciMediaService

- BackupExecJobEngine

- bedbg

- CAARCUpdateSvc

- ccEvtMgr

- Culserver

- dbeng50.exe

- dbeng8

- dbsnmp.exe

- dbsrv12.exe

- DefWatch

- encsvc.exe

- excel.exe

- firefox.exe

- infopath.exe

- Intuit.QuickBooks.FCS

- isqlplussvc.exe

- memtas

- mepocs

- msaccess.exe

- MSExchange

- msftesql-Exchange

- msmdsrv

- mspub.exe

- MSSQL

- mydesktopqos.exe

- mydesktopservice.exe

- ocautoupds.exe

- ocomm.exe

- ocssd.exe

- onenote.exe

- oracle.exe

- outlook.exe

- PDVFSService

- powerpnt.exe

- QBCFMonitorService

- QBFCService

- QBIDPService

- SavRoam

- sophos

- sqbcoreservice.exe

- sql.exe

- sqladhlp

- SQLADHLP

- sqlagent

- SQLAgent

- SQLAgent$SHAREPOINT

- SQLBrowser

- SQLWriter

- synctime.exe

- tbirdconfig.exe

- thebat.exe

- thunderbird.exe

- tomcat6

- veeam

- VeeamDeploymentService

- VeeamNFSSvc

- VeeamTransportSvc

- visio.exe

- vmware-converter

- vmware-usbarbitator64

- WinSAT.exe

- winword.exe

- wordpad.exe

- WSBExchange

- xfssvccon.exe

- YooBackup

Information Theft

该勒索软件接受以下参数:

- /KEY={launch string} → required to proceed to its encryption routine

- /elevated → execute the program with admin privileges

- /WIPEMODE → delete the contents of a file

- /PFAD= → specify directories to be excluded from encryption

- /PATH={directory} → path to encrypt

其他信息

该勒索软件会执行以下操作:

- 该恶意软件会检测自身是否以管理员权限执行。

- 若启用 /WIPEMODE 参数,该程序将彻底擦除文件内容。

- 该程序会将加密文件的图标更改为以下图像:

Ransomware Routine

此勒索软件会避免加密以下文件夹中的文件:

- windows

- system32

- programdata

- programme files

- programme files (x86)

- AppData

- public

- system volume information

- \system volume information

- efi

- boot

- public

- perflogs

- microsoft

- intel

- .dotnet

- .gradle

- .nuget

- .vscode

- msys64

它会为加密文件的文件名添加以下扩展名:

- .anubis

它会释放以下文件作为勒索信:

- {encrypted directory}\RESTORE FILES.html

- {encrypted directory}\RESTORE FILES.txt

解决方案

Step 1

亚信安全测性机器学习可在恶意软件初现时、尚未在系统执行前便及时检测并拦截。启用此功能后,您的亚信安全产品会使用以下机器学习命名标识检测该恶意软件:

- Troj.Win32.TRX.XXPE50FFF094

Step 2

在进行任何扫描之前,Windows 7、Windows 8、Windows 8.1 和 Windows 10 用户必须先执行以下操作: 禁用 系统还原 以便对电脑进行全面扫描。

Step 3

注意:在此恶意软件/间谍软件/灰色软件执行期间,并非所有文件、文件夹和注册表键值和项都会安装到您的计算机上。这可能是由于不完整的安装或其他操作系统条件所致。如果您没有找到相同的文件/文件夹/注册表信息,请继续进行下一步操作。

Step 4

搜索并删除此文件

- {encrypted directory}\RESTORE FILES.html

- {encrypted directory}\RESTORE FILES.txt

要手动从受感染系统中删除恶意软件/灰色软件文件:

•适用于 Windows 7、Windows Server 2008 (R2)、Windows 8、Windows 8.1、Windows 10 及 Windows Server 2012 (R2):

- 打开 Windows 资源管理器窗口。

- 对于 Windows 7 和 Server 2008 (R2) 用户:点击Start>Computer.

- 对于 Windows 8、8.1、10 及 Server 2012 (R2) 用户: 右键单击 屏幕左下角,然后点击File Explorer.

- 在搜索计算机/此电脑输入框中,键入:

- {encrypted directory}\RESTORE FILES.html

- {encrypted directory}\RESTORE FILES.txt

- 定位到该文件后,选中并按 SHIFT+DELETE 将其删除。

*Note:阅读以下微软官方页面 若上述步骤在 Windows 7 和 Windows Server 2008 (R2) 系统上无效:

Step 5

使用您的亚信安全产品扫描电脑,删除被检测为以下名称的文件 Ransom.Win64.NUBIAS.THDBIBE.go. 若亚信安全产品已将检测到的文件清除、删除或隔离,则无需再执行任何额外步骤;您也可选择直接删除隔离区中的文件。更多信息请访问以下亚信安全支持页面:

Step 6

从备份中还原加密文件。

Step 7

重置您的桌面属性

要恢复您的桌面壁纸:

- Click Start>Settings>Control Panel.

- Double-click the Display option and点击the Background tab.

- 点击Browse 按钮选择您喜欢的壁纸,或从 Windows built-in wallpapers.

- Choose OK以应用更改。