TROJ_CRIBIT.A

Win32/Filecoder.CE (Eset), Trojan.Crypt2 (Ikarus), Trojan-Ransom.Win32.Blocker.drcc (Kaspersky), Trojan.Ransomcrypt (Symantec),

Windows 2000, Windows Server 2003, Windows XP (32-bit, 64-bit), Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

恶意软件类型:

Trojan

有破坏性?:

没有

加密?:

是的

In the Wild:

是的

概要

如需此「間諜程式」的快速全面一覽,請參閱下面的「安全威脅圖表」。

技术详细信息

安装

它在受感染的系统中植入并执行下列自身副本:

- %Application Data%\{random}.exe

(注意: %Application Data% 是当前用户的 Application Data 文件夹,通常位于 C:\Windows\Profiles\{user name}\Application Data (Windows 98 和 ME)、C:\WINNT\Profiles\{user name}\Application Data (Windows NT) 和 C:\Documents and Settings\{user name}\Local Settings\Application Data (Windows 2000、XP 和 Server 2003)。)

它植入下列文件:

- %Application Data%\bitcrypt.ccw - configuration file

- %Application Data%\BitCrypt.txt - contains ransom message

(注意: %Application Data% 是当前用户的 Application Data 文件夹,通常位于 C:\Windows\Profiles\{user name}\Application Data (Windows 98 和 ME)、C:\WINNT\Profiles\{user name}\Application Data (Windows NT) 和 C:\Documents and Settings\{user name}\Local Settings\Application Data (Windows 2000、XP 和 Server 2003)。)

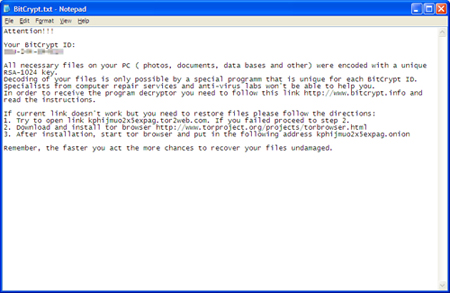

它留下文本文件,作为索取赎金通知,包含下列内容:

自启动技术

它添加下列注册表项,在系统每次启动时自行执行:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

Bitcomint = "%Application Data%\{random}.exe"

其他系统修改

它添加下列注册表键值作为其安装例程的一部分:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

FileExts\.ccw

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Explorer\

FileExts\.ccw\OpenWithList

它删除下列注册表键值:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\SafeBoot\Minimal

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\SafeBoot\Network

进程终止

它终止在受感染的系统内存中运行的下列进程:

- taskmgr.exe

- regedit.exe

其他详细信息

它使用下列扩展名加密文件:

- *.abw

- *.arj

- *.asm

- *.bpg

- *.cdr

- *.cdt

- *.cdx

- *.cer

- *.css

- *.dbf

- *.dbt

- *.dbx

- *.dfm

- *.djv

- *.djvu

- *.doc

- *.docm

- *.docx

- *.dpk

- *.dpr

- *.frm

- *.jpeg

- *.jpg

- *.key

- *.lzh

- *.lzo

- *.mdb

- *.mde

- *.odc

- *.pab

- *.pas

- *.pgp

- *.php

- *.pps

- *.ppt

- *.pst

- *.rtf

- *.sql

- *.text

- *.txt

- *.vbp

- *.vsd

- *.wri

- *.xfm

- *.xlc

- *.xlk

- *.xls

- *.xlsm

- *.xlsx

- *.xlw

- *.xsf

- *.xsn

解决方案

Step 1

对于Windows ME和XP用户,在扫描前,请确认已禁用系统还原功能,才可全面扫描计算机。

Step 2

使用趋势科技产品扫描计算机,记录检测为TROJ_CRIBIT.A的文件

Step 3

使用Process Explorer终止该进程

Step 4

还原已删除的注册表键值

- 仍在注册表编辑器的左侧面板中,双击下列内容:

“HKEY_LOCAL_MACHINE”>“SYSTEM”>“CurrentControlSet”>

“Control”>“SafeBoot”>“Minimal” - 右键单击该键值,然后选择“新建”>“项”。将新键值更改为:

{4D36E967-E325-11CE-BFC1-08002BE10318} - 右键单击“数值名称”,然后选择“修改”。将此项的“数值数据”更改为:

DiskDrive - 在左侧面板中,双击下列内容:

“HKEY_LOCAL_MACHINE”>“SYSTEM”>“CurrentControlSet”>

“Control”>“SafeBoot”>“Network” - 右键单击该键值,然后选择“新建”>“项”。将新键值更改为:

{4D36E967-E325-11CE-BFC1-08002BE10318} - 右键单击“数值名称”,然后选择“修改”。将此项的“数值数据”更改为:

DiskDrive - 关闭注册表编辑器。

Step 5

删除该注册表值

注意事项:错误编辑Windows注册表会导致不可挽回的系统故障。只有在您掌握后或在系统管理员的帮助下才能完成这步。或者,请先阅读Microsoft文章,然后再修改计算机注册表。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Bitcomint = "%Application Data%\{random}.exe"

- Bitcomint = "%Application Data%\{random}.exe"

Step 6

删除该注册表键值

注意事项:错误编辑Windows注册表会导致不可挽回的系统故障。只有在您掌握后或在系统管理员的帮助下才能完成这步。或者,请先阅读Microsoft文章,然后再修改计算机注册表。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts

- .ccw

- .ccw

Step 7

搜索和删除这些文件

- %Application Data%\bitcrypt.ccw

- %Application Data%\BitCrypt.txt

- {Folder path of encrypted files}\BitCrypt.txt

Step 8

使用趋势科技产品扫描计算机,并删除检测到的TROJ_CRIBIT.A文件 如果检测到的文件已被趋势科技产品清除、删除或隔离,则无需采取进一步措施。可以选择直接删除隔离的文件。请参阅知识库页面了解详细信息。