TROJ_UPATRE.SMAI

TrojanDownloader:Win32/Upatre.G(Microsoft), Downloader.Upatre(Symantec), Trojan.Win32.Upatre.jr (v)(Sunbelt), Trojan-Downloader.Win32.Upatre(Ikarus), Win32/TrojanDownloader.Waski.A trojan(Eset)

Windows 2000, Windows XP, Windows Server 2003,Windows Vista (32-bit, 64-bit), Windows 7 (32-bit, 64-bit)

恶意软件类型:

Trojan

有破坏性?:

没有

加密?:

是的

In the Wild:

是的

概要

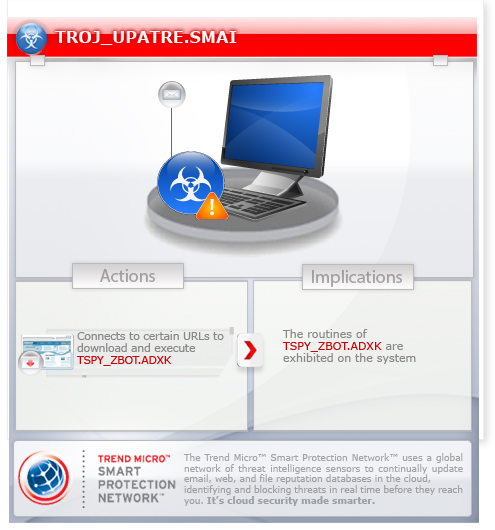

如需此「間諜程式」的快速全面一覽,請參閱下面的「安全威脅圖表」。

它以电子邮件消息附件的形式出现,而此垃圾邮件由其他恶意软件/灰色软件/间谍软件或恶意用户发送。

但截至本文截稿时为止,上述网站均不可访问。

它在执行后自行删除。

技术详细信息

新病毒详细信息

它以电子邮件消息附件的形式出现,而此垃圾邮件由其他恶意软件/灰色软件/间谍软件或恶意用户发送。

安装

它在受感染的系统中植入并执行下列自身副本:

- %User Temp%\ieupdater.exe

(注意: %User Temp% 是当前用户的 Temp 文件夹。通常位于 C:\Documents and Settings\{user name}\Local Settings\Temp (Windows 2000、XP 和 Server 2003)。)

下载例程

它使用下列文件名保存下载的文件:

- %User Temp%\jenif.exe - detected as TSPY_ZBOT.ADXK

(注意: %User Temp% 是当前用户的 Temp 文件夹。通常位于 C:\Documents and Settings\{user name}\Local Settings\Temp (Windows 2000、XP 和 Server 2003)。)

但截至本文截稿时为止,上述网站均不可访问。

其他详细信息

它在执行后自行删除。