Trojan.HTML.PHISH.SMTPTCVBB

2025年6月18日

:

Other:SNH-gen [Phish] (AVAST)

平台:

Windows

总体风险等级:

潜在破坏:

潜在分布:

感染次数:

信息暴露:

恶意软件类型:

Trojan

有破坏性?:

没有

加密?:

没有

In the Wild:

是的

概要

感染途徑: 从互联网下载、由其他恶意软件释放

该木马通过两种途径进入系统:一是被其他恶意软件作为文件释放到系统中,二是用户访问恶意网站时在不知情的情况下下载的文件。

它不具备任何传播功能。

它不具备任何后门功能。

技术详细信息

文件大小: 15,237 bytes

报告日期: HTML, HTM

内存驻留: 没有

初始樣本接收日期: 2025年5月30日

Payload: 连接URL/IP地址、显示窗口、窃取信息

Arrival Details

该木马通过两种途径进入系统:一是被其他恶意软件作为文件释放到系统中,二是用户访问恶意网站时在不知情的情况下下载的文件。

Propagation

该木马程序不具备任何传播功能。

Backdoor Routine

该木马程序不具备任何后门功能。

Rootkit Capabilities

该木马程序不具备Rootkit功能。

Information Theft

该木马程序会窃取以下账户信息:

- Specific Email

- Input Password

信息窃取

该木马程序会通过HTTP POST请求将收集到的信息发送到以下URL:

- https://{BLOCKED}z.lk/script.php

- which sends the following information using the "data" parameter:

- username → victim's email address

- password → input password

- to → {BLOCKED}onway404@gmail.com (attacker's email address}

- subject → "{Empty string}" (on 1st submission) | " - Second Try" (on 2nd submission)

- which sends the following information using the "data" parameter:

- 然而截至本文撰写时,该网站已无法访问。

其他信息

该木马程序会执行以下操作:

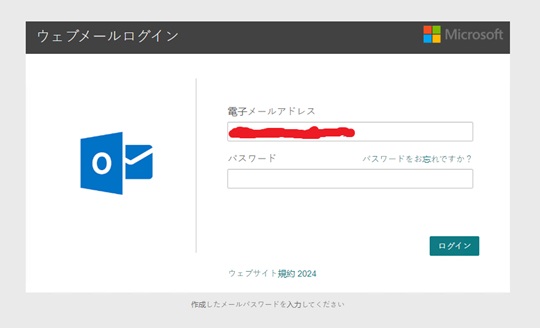

- 该程序伪装成登录页面,诱骗用户输入密码:

- 该程序会连接以下URL以加载网页内显示的图片及资源:

- https://{BLOCKED}oogleapis.com/css?family=Roboto:100,400,500,700

- https://{BLOCKED}uery.com/jquery-3.5.1.min.js

- https://{BLOCKED}ckspace.com/favicon.ico

- https://{BLOCKED}n.msauth.net/shared/1.0/content/images/microsoft_logo_564db913a7fa0ca42727161c6d031bef.svg

- https://{BLOCKED}eraccess.com/full/3309609.jpg

hyperlink that contains the following legitimate URL:- https://{BLOCKED}elp.rackspace.com/l/identify-suspicious-email

- 初始加载后,地址栏中的当前URL会被替换为包含scriptID、cookies及token参数的伪造URL,其格式如下:

- {Current URL}?scriptID={ScriptId}&cookies={Cookies}&token={Token}

where:- ScriptId → random number between 0 and 999,999,999,999,998

- Cookies → Base64-encoded random number

- Token → random number

- {Current URL}?scriptID={ScriptId}&cookies={Cookies}&token={Token}

- 该程序会将页面标题修改为以下内容:

- Rackspace Webmail: Hosted Email for Business

- 首次登录尝试后,程序会显示以下伪造的错误信息:

- 入力したパスワードが正しくありません → translates to: "您输入的密码不正确。"

then reloads the page with the following URL:- {Spoofed URL}&sec_p=09304 → indicating the page is in 2nd login attempt

- 入力したパスワードが正しくありません → translates to: "您输入的密码不正确。"

- After the 2nd login attempt, it redirects to the following legitimate URL:

- http://google.jp

它不会利用任何漏洞。

解决方案

最小扫描引擎: 9.800

First VSAPI Pattern File: 19.428.05

VSAPI 第一样式发布日期: 2024年6月26日

VSAPI OPR样式版本: 19.429.00

VSAPI OPR样式发布日期: 2024年6月27日

Step 1

在进行任何扫描之前,Windows 7、Windows 8、Windows 8.1 和 Windows 10 用户必须先执行以下操作: 禁用 系统还原 以便对电脑进行全面扫描。

Step 2

使用您的亚信安全产品扫描电脑,删除被检测为以下名称的文件 Trojan.HTML.PHISH.SMTPTCVBB. 若亚信安全产品已将检测到的文件清除、删除或隔离,则无需再执行任何额外步骤;您也可选择直接删除隔离区中的文件。更多信息请访问以下亚信安全支持页面: