TrojanSpy.MSIL.REDENERGY.THJAOBD

Trojan:MSIL/FormBook.CD!MTB (MICROSOFT)

Windows

恶意软件类型:

Trojan Spy

有破坏性?:

没有

加密?:

没有

In the Wild:

是的

概要

该木马间谍程序通过两种途径进入系统:一是被其他恶意软件作为文件释放到系统中,二是用户访问恶意网站时在不知情的情况下下载的文件。

该恶意程序通过添加特定注册表项来禁用任务管理器。 这一操作会阻止用户通过任务管理器终止恶意软件进程——这通常是终止此类进程的常规方式。

它会对特定扩展名的文件进行加密。 它会释放作为勒索信的文件。

技术详细信息

Arrival Details

该木马间谍程序通过两种途径进入系统:一是被其他恶意软件作为文件释放到系统中,二是用户访问恶意网站时在不知情的情况下下载的文件。

Installation

该间谍木马会释放以下文件:

- %User Temp%\{9 random alphanumeric}.jpg → desktop wallpaper after encryption

- %User Temp%\tmp{4 random alphanumeri}c.tmp.bat → terminates and deletes executed malware after encryption routine; deleted afterwards

(Note: %User Temp% 是当前用户的临时文件夹,通常位于此路径 C:\Documents and Settings\{user name}\Local Settings\Temp 在Windows 2000(32位)、XP及Server 2003(32位)系统上,或 C:\Users\{user name}\AppData\Local\Temp 在Windows Vista、7、8、8.1、2008(64位)、2012(64位)及10(64位)系统上。)

它会添加以下进程:

- vssadmin delete shadows /all /quiet & wmic shadowcopy delete

- bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no

- wbadmin delete catalog -quiet

- chcp 65001

- taskkill /F /IM {pid of malware}

- timeout /T 10 /Nobreak

- Del /a /f / q {malware full path}

- Del /a /f / q {malware execution path}\DotNetZip.dll

- Del /a /f / q {malware execution path}\Newtonsoft.Json.dll

其他系统修改

This Trojan Spy adds the following registry entries to disable the Task Manager:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Policies\

System

DisableTaskMgr = 1

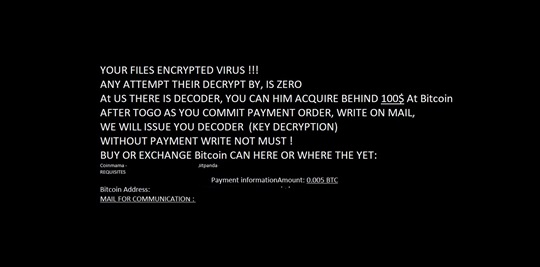

它将系统桌面壁纸设置为以下图像:

进程终止

This Trojan Spy terminates the following services if found on the affected system:

- BackupExecAgentBrowser

- BackupExecDiveciMediaService

- BackupExecJobEngine

- BackupExecManagementService

- vss

- sql

- svc$

- memtas

- sophos

- veeam

- backup

- GxVss

- GxBlr

- GxFWD

- GxCVD

- GxCIMgr

- DefWatch

- ccEvtMgr

- SavRoam

- RTVscan

- QBFCService

- Intuit.QuickBooks.FCS

- YooBackup

- YooIT

- zhudongfangyu

- sophos

- stc_raw_agent

- VSNAPVSS

- QBCFMonitorService

- VeeamTransportSvc

- VeeamDeploymentService

- VeeamNFSSvc

- veeam

- PDVFSService

- BackupExecVSSProvider

- BackupExecAgentAccelerator

- BackupExecRPCService

- AcrSch2Svc

- AcronisAgent

- CASAD2DWebSvc

- CAARCUpdateSvc

- TeamViewer

Information Theft

该木马间谍程序会收集以下数据:

- Username

- Hostname

- Battery Life

- Clipboard Data

- List of Installed Applications

- OS Version

- OS Product Key

- List of Installed AV Products

其他信息

该木马间谍程序会执行以下操作:

- It sets its own file attributes to SYSTEM and HIDDEN.

- It can disable the task manager.

- It terminates and deletes itself after its encryption routine.

- It loads vaultcli.dll and calls its functions to retrieve all saved data from the following browsers:

- Opera Software

- Edge

- Firefox

- Internet explorer

- It steals information from the following VPN services:

- NordVPN

- OpenVPN

- ProtonVPN

- It steals information from the following email clients:

- DeskSoft

- Foxmail

- GetyMail2

- Opera_Mail

- Outlook

- Pocomail

- TrulyMail

- yMail

- yMail2

- It steals information from the following gaming platforms installed:

- BattleNET

- Steam

- Uplay

- It steals information from the following password managers:

- Enpass

- KeePass

- mSecure

- NordPass

- _Password

- Wallets

- It steals information from the following file transfer tools:

- AbleFTP14

- BlazeFtp

- Cyberduck

- DeluxeFTP

- Estsoft

- Far

- FTPBox

- FTPGetter

- FTP_Now

- FTPShell

- GetAutomize14

- GetFileZilla

- GoFTP

- INSoftware

- iterate_GmbH

- JaSFtp14

- NetDrive2

- NexusFile

- Odin_Secure_FTP_Expert

- SftpNetDrive

- Staff_FTP

- UltraFXP

- WS_FTP

- It steals information from the following messaging platforms:

- Discord

- GetPaltalk

- SignalGetJSON

- SignalGetSQL

- Skype

- Telegram

- TOX

- Viber

- Vime

- WickrMe

- Wickr_Pro

- Pidgin

- It steals information from the following system/file management tools:

- ExpanDrive

- GetTotalCommander

- Ipswitch

- SuperPutty

- Syncovery

- It steals the following browser information:

- Web Data

- Login Data

- Cookies

- History

- History

- Web Data

- Bookmarks

- CreditCards.txt

- Passwords.txt

- Cookies.txt

- History.txt

- Downloads.txt

- AutoFill.txt

- Bookmarks.txt

Ransomware Routine

This Trojan Spy encrypts files with the following extensions:

- rtf

- doc

- docx

- xls

- xlsx

- ppt

- pptx

- odt

- indd

- txt

- json

- torrent

- rdp

- vn

- contact

- dat

- db3

- db4

- kdb

- kdbx

- sql

- sqlite

- mdb

- dsk

- dbf

- walle

- vb

- c

- cs

- cpp

- asm

- sh

- py

- pyw

- html

- css

- php

- go

- js

- rb

- pl

- swift

- java

- kt

- kts

- ino

- mafil

- jpg

- jpeg

- png

- bm

- tar

- Z

- ace

- pea

- sfx

- AR

它会避免加密文件名中包含以下字符串的文件:

- boot.ini

- bootfont.bin

- boot.ini

- iconcache.db

- ntuser.dat

- ntuser.dat.log

- ntuser.ini

- thumbs.db

- autorun.inf

- bootsect.bak

- bootmgfw.efi

- desktop.ini

该程序会避免加密文件路径中包含以下字符串的文件:

- appdata\local

- appdata\locallow

- users\all users

- \ProgramData

它会避免加密以下文件夹中的文件:

- Program Files

- Program Files (x86)

- Windows

- $Recycle.Bin

- MSOCache

- Documents and Settings

- Intel

- PerfLogs

- Windows.old

- AMD

- NVIDIA

- ProgramData

它会为加密文件的文件名添加以下扩展名:

- {original filename}.{original extension}.{4 random alphanumeric}

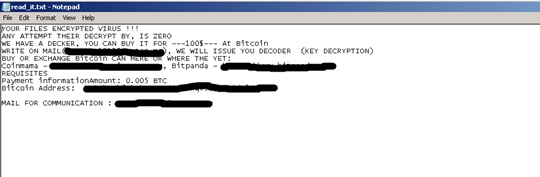

它会释放以下文件作为勒索信:

- {encrypted directory}\read_it.txt

解决方案

Step 1

亚信安全测性机器学习可在恶意软件初现时、尚未在系统执行前便及时检测并拦截。启用此功能后,您的亚信安全产品会使用以下机器学习命名标识检测该恶意软件:

- TROJ.Win32.TRX.XXPE50FFF095

Step 2

在进行任何扫描之前,Windows 7、Windows 8、Windows 8.1 和 Windows 10 用户必须先执行以下操作: 禁用 系统还原 以便对电脑进行全面扫描。

Step 3

注意:在此恶意软件/间谍软件/灰色软件执行期间,并非所有文件、文件夹和注册表键值和项都会安装到您的计算机上。这可能是由于不完整的安装或其他操作系统条件所致。如果您没有找到相同的文件/文件夹/注册表信息,请继续进行下一步操作。

Step 4

还原已修改注册表值。

重要: 错误地编辑 Windows 注册表 会导致系统不能正常工作。该操作需要在专业人士的指导下完成。 或者遵照这篇 微软文章 对Windows注册表做相应修改。

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System

- DisableTaskMgr = 1

- DisableTaskMgr = 0

- DisableTaskMgr = 1

要恢复被该恶意/灰色软件修改的注册表值,请执行以下操作:

- Open Registry Editor.

» 对于 Windows 7 和 Server 2008 (R2) 用户,请点击 Start button, type regedit in the Search输入字段,然后按下Enter.

» 对于 Windows 8、8.1、10 及 Server 2012 (R2) 用户,请右键单击屏幕左下角,点击 Run, type regedit 在提供的文本框中,然后点击 Enter. - 在左侧面板中,双击以下项目:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System - 在右侧面板中定位此注册表项:

DisableTaskMgr = 1 - 右键单击该数值名称并选择 Modify. 将此条目的数值数据修改为:

DisableTaskMgr = 0 - Close Registry Editor.

Step 5

搜索并删除这些文件

- %User Temp%\{9 random alphanumeric}.jpg

- %User Temp%\tmp{4 random alphanumeri}c.tmp.bat

- {encrypted directory}\read_it.txt

要删除恶意软件/灰色软件文件:

适用于 Windows 7、Server 2008 (R2)、8、8.1、10 及 Server 2012 (R2) 系统:

- 打开 Windows 资源管理器窗口。

- 对于 Windows 7 和 Server 2008 (R2) 用户:点击Start>Computer.

- 对于Windows 8、8.1、10及Server 2012用户, 右键单击屏幕左下角,然后点击 File Explorer.

- 在搜索计算机/此电脑输入框中,键入:

- %User Temp%\{9 random alphanumeric}.jpg

- %User Temp%\tmp{4 random alphanumeri}c.tmp.bat

- {encrypted directory}\read_it.txt

- 定位到该文件后,选中并按 SHIFT+DELETE 将其删除。

- 对所有列出的文件重复上述步骤。

*Note:阅读以下微软官方页面 若上述步骤在 Windows 7 和 Server 2008 (R2) 系统上无效:

Step 6

重置您的桌面属性

要恢复您的桌面壁纸:

- Click Start>Settings>Control Panel.

- Double-click the Display option and点击the Background tab.

- 点击Browse 按钮选择您喜欢的壁纸,或从 Windows built-in wallpapers.

- Choose OK以应用更改。

Step 7

使用您的亚信安全产品扫描电脑,删除被检测为以下名称的文件 TrojanSpy.MSIL.REDENERGY.THJAOBD. 若亚信安全产品已将检测到的文件清除、删除或隔离,则无需再执行任何额外步骤;您也可选择直接删除隔离区中的文件。更多信息请访问以下亚信安全支持页面:

Step 8

从备份中还原加密文件。